Perbedaan antara SHA1 dan SHA2

- 2977

- 485

- Mr. Miguel Schultz

Jika Anda telah mendengar tentang algoritma hash aman, atau sha, dalam banyak bentuknya, maka Anda harus tahu algoritma hash telah ada dalam banyak bentuk setidaknya sejak tahun 1950 -an. Sebelumnya, algoritma hash terbatas pada integritas data yang belum sempurna dan otentikasi pengguna, tetapi dengan peningkatan cepat penyerang yang ingin mengeksploitasi komunikasi elektronik, peran algoritma hashing telah berubah telah berubah. Saat ini, algoritma hash dimasukkan ke dalam protokol lain seperti protokol VPN, tanda tangan digital, distribusi perangkat lunak dan kontrol lisensi, integritas sistem file basis data, deteksi modifikasi file halaman web, untuk menyebutkan beberapa hanya beberapa. Yang sedang berkata, SHA-1 dan SHA-2 adalah algoritma hash aman (SHA) yang biasa digunakan oleh banyak sistem operasi untuk mengenkripsi kata sandi.

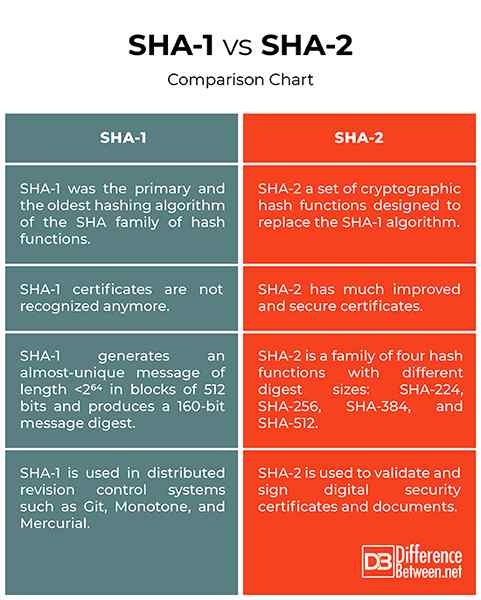

SHA-1 dan SHA-2 adalah algoritma hash aman yang disyaratkan oleh hukum untuk digunakan di u tertentu.S. Aplikasi pemerintah, bersama dengan penggunaan dalam algoritma dan protokol kriptografi lainnya, untuk perlindungan informasi yang tidak terklasifikasi sensitif. SHA-2 adalah penggantinya yang potensial untuk SHA-1 dan mencakup sejumlah besar perubahan dari pendahulunya, dan terdiri dari empat fungsi hash dengan ukuran Digest yang berbeda: SHA-224, SHA-256, SHA-384, dan SHA-512. SHA-2 diyakini secara signifikan lebih kuat dan aman, dan tidak mengalami kerentanan keamanan yang sama dengan SHA-1. Meskipun, SHA-2 memiliki beberapa kesamaan dengan algoritma SHA-1, ia menghasilkan hash yang lebih panjang. Kami melihat dua algoritma hashing untuk melihat mana yang lebih aman dan lebih kuat.

Apa itu sha-1?

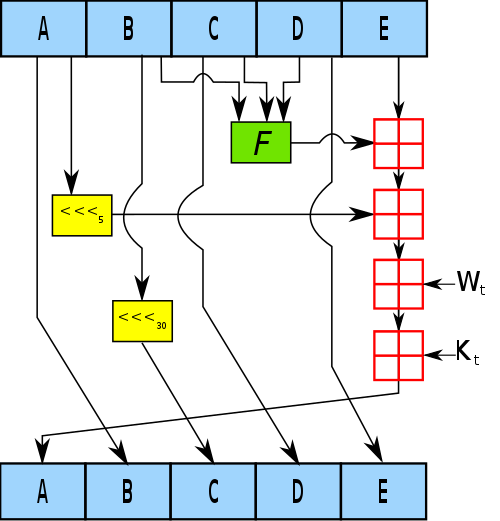

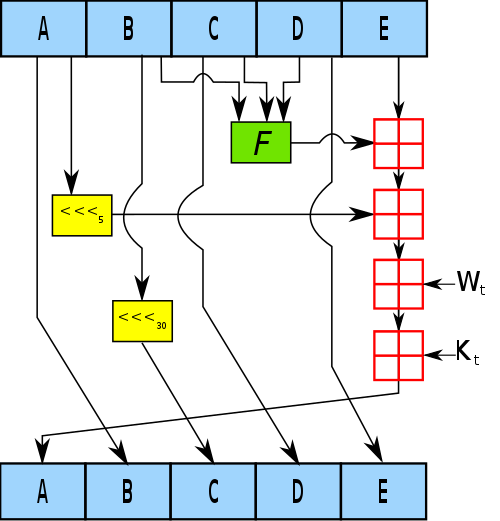

SHA-1 adalah yang paling banyak digunakan dari fungsi hash SHA yang ada dan digunakan dalam beberapa aplikasi dan protokol keamanan yang dikerahkan secara luas. Ini adalah algoritma keamanan komputer kriptografi yang dibuat oleh Badan Keamanan Nasional (NSA) pada tahun 1995, dan diterbitkan oleh NIST sebagai U U.S. Standar Pemrosesan Informasi Federal. SHA-1 menghasilkan pesan panjang yang hampir unik <264 dalam blok 512 bit. Ini berarti memproses blok 512 bit secara berurutan saat menghitung pesan pencernaan. SHA-1 Menghasilkan Pencernaan Pesan 160-Bit. Algoritma ini didasarkan pada prinsip -prinsip yang mirip dengan yang digunakan oleh Ronald L. Rivest of MIT dalam desain algoritma hashing MD4 dan MD5 di awal 1990 -an. SHA-1 juga digunakan dalam sistem kontrol revisi terdistribusi seperti Git, Monoton, dan Mercurial.

Apa itu sha-2?

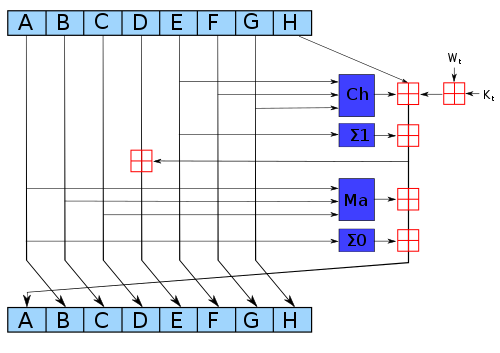

SHA-2 adalah satu set fungsi hash kriptografi untuk menggantikan algoritma SHA-1. Standar NIST SHA-2 dirancang oleh U.S. Badan Keamanan Nasional dan diterbitkan pada tahun 2001. Keluarga fungsi hash SHA-2 melayani ujung yang sama dengan SHA-1, tetapi memiliki tingkat keamanan yang lebih tinggi daripada pendahulunya. Itu dirancang untuk mengatasi kerentanan keamanan dalam algoritma SHA-1. SHA-2 adalah keluarga dari empat fungsi hash dengan ukuran pencernaan yang berbeda: SHA-224, SHA-256, SHA-384, dan SHA-512. Seperti SHA-1, semua fungsi keluarga SHA-2 mengikuti konstruksi MD. SHA-256 dan SHA-512 adalah dua contoh utama keluarga, yang masing-masing bekerja pada kata 32-bit dan 64-bit, dan karenanya menggunakan algoritma yang berbeda. Ini banyak digunakan untuk memvalidasi dan menandatangani sertifikat dan dokumen keamanan digital.

Perbedaan antara SHA1 dan SHA2

-

Algoritma untuk SHA1 dan SHA2

- Baik SHA-1 dan SHA-2 termasuk dalam keluarga SHA fungsi hash kriptografi yang dirancang oleh U.S. Badan Keamanan Nasional dan diterbitkan oleh Institut Nasional Standar dan Teknologi (NIST). Keduanya adalah algoritma hash aman yang diperlukan oleh hukum untuk digunakan dalam u tertentu.S. Aplikasi Pemerintah, bersama dengan penggunaan dalam algoritma dan protokol kriptografi lainnya. SHA-2, bagaimanapun, adalah algoritma hashing yang lebih aman dan penerus algoritma hashing SHA-1 yang sekarang sudah usang. Algoritma SHA-1 tidak lagi aman dan sertifikat dan perantara SHA-1 tidak dikenali lagi.

-

Pencernaan pesan

- SHA-1 menghasilkan pesan panjang yang hampir unik <264 dalam blok 512 bit. Ini memproses blok 512 bit secara berurutan saat menghitung pesan pencernaan, yang biasanya diterjemahkan sebagai angka heksadesimal panjang 40 digit. Dan itu menghasilkan pencernaan pesan 160-bit dan berusaha memperbaiki risiko keamanan yang ditemukan di SHA-0. SHA-2, di sisi lain, keluarga empat fungsi hash dengan ukuran pencernaan yang berbeda: SHA-224, SHA-256, SHA-384, dan SHA-512. Ini memproses pesan dalam blok 512-bit untuk fungsi hash 224, 256, dan 384, dan 1.024 blok untuk algoritma SHA-512.

-

Keamanan

- SHA-1 adalah algoritma hashing utama dalam penggunaan luas dari 2011 hingga 2015, sampai kerentanan keamanan dalam algoritma tersebut mendorong revaluasi. SHA-2 dirancang untuk mengatasi kerentanan dalam algoritma SHA-1. Meskipun, SHA-2 memiliki beberapa kesamaan dengan algoritma SHA-1, ia menghasilkan hash yang lebih panjang dan secara signifikan lebih kuat dan aman daripada SHA-1. Sementara kedua algoritma tersebut didasarkan pada konstruksi Merkle-Damgård, SHA-2 memiliki satu set algoritma SHA tambahan agar sesuai dengan tingkat keamanan yang lebih tinggi dari kunci yang lebih panjang. Selain itu, SHA-2 memiliki sertifikat yang jauh lebih baik dan aman yang dirancang khusus untuk melindungi sistem Anda dari potensi pelanggaran.

Sha-1 vs. SHA-2: Bagan Perbandingan

Ringkasan SHA1 dan SHA2

Algoritma hash telah ada dalam banyak bentuk sejak 1950 -an. Dengan peningkatan nilai interaksi data dan peningkatan serangan cyber, persyaratan untuk algoritma hashing telah berubah. Setelah terbatas pada integritas data yang belum sempurna dan otentikasi pengguna, algoritma hash sekarang digunakan untuk membuat pencernaan pesan dan tanda tangan digital, sehingga mengencangkan ikatan data dan pencetus data. Setelah keamanan SHA-1 dikompromikan, dunia digital telah bergeser ke algoritma hashing SHA-2 yang lebih aman dan lebih kuat. SHA-2 adalah satu set algoritma hashing tambahan untuk mencocokkan tingkat keamanan yang lebih tinggi dari kunci yang lebih panjang.